Infosfera

Generator węzła Infosfery

- Określ lub wylosuj klasę bezpieczeństwa

- Określ współczynniki i zabezpieczenia

- Wybierz lub wylosuj wygląd jeśli chcesz

- Wybierz lub wylosuj dane przechowywane w węźle

Klasa bezpieczeństwa

- Publiczny

- Prywatny

- Prywatny strzeżony

- Rządowy

- Korporacyjny

- Wojskowy

- SI

Współczynniki i zabezpieczenia

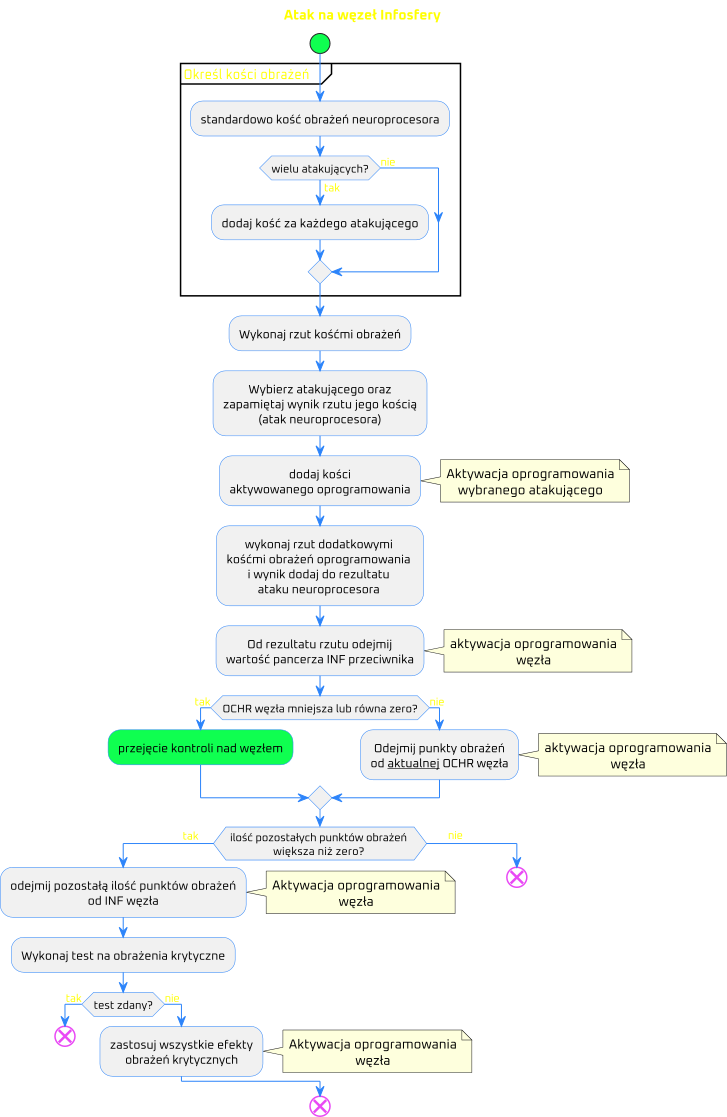

Każdy węzeł Infosfery posiada współczynniki OCHR i INF oraz dodatkowe parametry związane z jego ochroną. Zredukowanie OCHR węzła do zera oznacza przejęcie kontroli, zredukowanie INF do zera - zniszczenie danych. Poniższa tabela opisuje współczynniki i zabezpieczenia dla poszczególnych klas bezpieczeństwa.

OCHRiINFpodają kość jakiej należy użyć do wylosowania wartości atrybutu (modyfikator przy OCHR zapewnia pewien bazowy poziom dla danej klasy)LODokreśla kość ataku dla Logicznego Oprogramowania Defensywnego oraz określa szansę na to, że dany LOD będzie czarny (rzucamy Kością Przeznaczenia, x/6 oznacza, że wyniki od 1 do x dają odpowiedź pozytywną)Próg aktywacjiinformuje o maksymalnej wartości, która aktywuje program ochronny w danej rundzie.

| Klasa | OCHR | INF | Próg aktywacji | LOD |

|---|---|---|---|---|

| Publiczny | k4+1 | k4 | 1 | k4 |

| Prywatny | k4+1 | k4 | 2 | k4 |

| Prywatny strzeżony | k6+2 | k6 | 3 | k6 |

| Rządowy | k8+3 | k8 | 5 | k8, 1/6: Czarny |

| Korporacyjny | k10+4 | k10 | 7 | k10, 2/6: Czarny |

| Wojskowy | k12+5 | k12 | 9 | k12, 3/6: Czarny |

| SI | k20+6 | k20 | 12 | k20, 4/6: Czarny |

Oprogramowanie ochronne

Każdy z węzłów może mieć dodatkowo oprogramowanie ochronne. Jego aktywacja nie musi być nieuchronna i zależy od wyniku rzutu podczas ataku LOD. Procedura nie wymaga żadnego dodatkowego rzutu kością - wartość brana jest z rzutu ataku LOD, jeśli wynik jest mniejszy lub równy progowi aktywacji, w tej samej rundzie następuje uruchomienie programu a jego typ pobiera się z tabeli oprogramowania ochronnego, również na podstawie wartości wyrzuconej podczas ataku.

| k4 - k20 | Oprogramowanie ochronne () |

|---|---|

| 1 | OCHR +1 (*) |

| 2 | OCHR +2 (*) |

| 3 | OCHR +3 (*) |

| 4 | Pancerz +1 |

| 5 | Pancerz +2 |

| 6 | Pancerz +3 |

| 7 | Rozproszenie: następny atak hakera jest osłabiony |

| 8 | Obrażenia krytyczne: dodatkowe obrażenia k4 |

| 9 | Obrażenia krytyczne: atak hakera osłabiony na k4 rund |

| 10 | Obrażenia krytyczne: haker odłączony od sieci na k4 rund |

| 11 | Zapora: niemożność hakowania w następnej rundzie |

| 12 | Podwójny atak (rzut dwiema kośćmi, wybierz wyższy wynik) |

(*) Jeśli haker kontrolował węzeł,w momencie zwiększenia OCHR, traci tę kontrolę, dopóki nie zredukuje ponownie OCHR węzła do zera.

Przykład aktywacji oprogramowania ochronnego

Ian atakuje węzeł korporacyjny, co oznacza, że LOD ma kość ataku k10. Dodatkowo, podczas losowania na k6 wypadło 2 co oznacza, że atakowany LOD jest “czarny” (w przypadku porażki w teście na obrażenia krytyczne, Ian otrzyma dodatkowo obrażenia PSY) W momencie ataku, na kości LOD wypada 5. Oznacza to, że:

- Ian otrzyma 5 punktów obrażeń (najpierw odejmuje je od OCHR a następnie od swojego INF)

- Został aktywowany dodatkowy program ochronny (próg aktywacji 7)

- Efektem działania programu ochronnego jest +2 pancerza w tej rundzie (pozycja 5 w tabeli), obrażenia zadane węzłowi przez Iana zostaną zredukowane o 2 (atak hakera i węzła są rozliczane jednocześnie)

Wygląd (3 razy k20)

| k20 | Kształt | Kolor i/lub materiał | Szczegół |

|---|---|---|---|

| 1 | Kula | Rubinowy, przezroczysty | Promienie lasera wypełniające kształt |

| 2 | Piramida/ziggurat | Przezroczysty | Symbole matematyczne wyświetlane na powierzchni |

| 3 | Symbol nieskończoności | Czarny, matowy | Płonie jaskrawym światłem |

| 4 | Sześcian | Srebrny | Świetlne pierścienie wirujące naokoło |

| 5 | Makieta budynku | Zielony, neonowy | Slogany reklamowe wyświetlane na powierzchni |

| 6 | Maska | Biały, połyskliwy | Przypominający origami |

| 7 | Menhir | Czarny, połyskliwy | Wypełniony błyskawicami |

| 8 | Krąg | Błękitny, jarzący się | Wypełniony kryształkami lodu |

| 9 | Model atomu | Szary, kamienny | Bez żadnych dodatkowych oznaczeń |

| 10 | Logo | Błękitny, zamglony | Wielkie logo firmy/właściciela |

| 11 | Wstęga Moebiusa | Zielony, świetlisty | Świecące sześciany w środku |

| 12 | Kostka Rubika | Czerwony, płomienny | Mistyczne symbole wirujące naokoło |

| 13 | Ekran | Wielokolorowy | Losowo pojawiające się plamki światła |

| 14 | Wir | Złoty | Losowe obrazy z sieci wyświetlane wewnątrz |

| 15 | Kolumna | Metalowy, lśniący | Opleciony metaliczną siatką |

| 16 | Trójkąt | Ciemnoniebieski, pokryty smugami | Błyskający regularnie przyćmionym światłem |

| 17 | Oko | Szklany, przezroczysty | Wirujący wokół własnej osi |

| 18 | Brama | Kłębiący się, brunatny | Obracające się ciągle segmenty |

| 19 | Trapezoid | Pomarańczowy, jaskrawy | Dynamiczne fraktale rysowane na powierzchni |

| 20 | Prostopadłościan | Stalowy, pokryty symbolami | Co jakiś czas znika i pojawia się |

Dane do zdobycia (k20)

Jeśli twoi hakerzy włamują się do węzłów Infosfery w celu zdobycia cennych danych, poniższe tabele mogą być inspiracją.

Publiczny

- Zestaw starych gier komputerowych

- Wielka księga przepisów kulinarnych

- Plany budynku użyteczności publicznej

- Odpowiedzi na pytania w najbliższym quizie multimedialnym

- Cheaty do popularnej gry online

- Receptura na domowy wyrób stymulantów

- Tomik wierszy wątpliwej jakości

- Bardzo ciekawe projekty modnych ubrań

- Lista zwycięzców konkursu piękności, który się jeszcze nie odbył

- Największa na świecie kolekcja muzyki

- Nieznane, zaszyfrowane dane

- Zapis z kamer bezpieczeństwa budynku publicznego

- Grafik zajęć znanej gwiazdy medialnej

- Nagranie brutalnej interwencji policji

- Nagranie protestów aktywistów pod bramą fabryki

- Nagranie z manifestem grupy terrorystycznej

- Oficjalne oświadczenie grupy hakerskiej

- Pełne dane medyczne dotyczące leku na znaną chorobę

- Plany techniczne drona policyjnego

- Lista skorumpowanych policjantów

Prywatny

- Dane medyczne ukradzione ze szpitala Administracji

- Plany techniczne nieznanego cybermodu

- Kolekcja filmów … różnego rodzaju

- Zestaw artykułów o tajemniczych eksperymentach genetycznych

- 1k4 wejściówek na znane wydarzenie sportowe

- Zestaw 1k4 wirusów komputerowych

- Rękopis niewydanej powieści (może być dobra)

- Kody wejściowe do prywatnego mieszkania

- Korespondencja z korporacją dotycząca odszkodowania

- Archiwum danych na temat znanego celebryty

- Dokumentacja medyczna wskazująca na nieuleczalną chorobę

- Kody uruchamiające do prywatnego pojazdu

- Redagowany manifest grupy terrorystycznej

- Poradnik jak wykonać bombę

- Kolekcja maili miłosnych

- Autoryzowany testament

- Zaproszenia na wesele i lista gości

- Zdjęcia z nielegalnej kliniki cybertechnicznej

- Amatorskie nagranie z włamu

- Nieznany utwór słynnego zespołu muzycznego

Prywatny strzeżony

- Komplet fałszywych dokumentów

- 1k4 fałszywych sygnatur dla pojazdów dowolnego typu

- Dane konta bankowego z 1k4 tys. kredytów

- 1k4 biletów na najbliższy koncert w operze

- 1k6 programów hakerskich różnego rodzaju

- Kody do hakowania linii energetycznych w wybranej dzielnicy

- Kody wejściowe do kilku mieszkań w zwykłym wieżowcu

- Adresy rodzin szefów znanych gangów

- Dwa karnety do ekskluzywnej restauracji

- Kody wejściowe do prywatnego garażu

- Hasła do korporacyjnego konta pocztowego

- Elektroniczny klucz do skrytki z bronią k6

- Pamiętnik ważnego polityka

- Lista kontaktów gwiazdy medialnej

- Adres sieciowy członka zarządu korporacji

- Kod wejściowy do jednej z korporacyjnych arkologii

- Hasło do konta z platynowym abonamentem podstawowym

- Kody dostępowe do skrytki z nielegalnymi stymulantami

- Adres kontaktowy do znanego pasera

- Dokument odbioru cybermodu / drona bojowego

Rządowy

- Kody otwierające wszystkie drzwi wybranego urzędu Administracji

- Zapis z kamer bezpieczeństwa z nagraną zbrodnią

- Plany ewakuacji w przypadku epidemii nieznanej publicznie choroby zakaźnej

- Raport o zmutowanych zwierzętach napotykanych przez pracowników komunalnych

- Zeznania finansowe znanych polityków

- Ultimatum grupy terrorystycznej grożącej skażeniem chemicznym

- Dane finansowe wskazujące na zbliżający się kryzys gospodarczy

- Raport o skażeniu radioaktywnym w jednej z dzielnic miasta

- Informacje o wygaśnięciu praw korporacji do gruntów zajmowanych przez fabrykę

- Szczegółowe plany wybranej dzielnicy miasta

- Akt własności niewielkiej posesji miejskiej

- Kody wejściowe do systemu szpitala Administracji

- Raport o dziwacznym zachowaniu SI zarządzającej transportem miejskim

- 1k6 uprawnień do prowadzenia środków komunikacji miejskiej (in blanco)

- Kalendarz wyłączenia linii energetycznych w poszczególnych częściach miasta

- Projekt nowej ustawy podatkowej dla obywateli

- Kody wejściowe do magazynu szpitala miejskiego

- Hasła i kody, które wprowadzają stan zagrożenia epidemiologicznego

- 1k4 czystych formularzy pozwalających na rejestrację tożsamości

- Kody dostępowe do systemu sterowania wybranymi usługami komunalnymi

Korporacyjny

- Najnowsze, jeszcze nie emitowane odcinki popularnego serialu

- Kompromitujące nagrania ważnego pracownika korporacji

- Dokładne plany jednej z korporacyjnych arkologii

- Dane osobowe całego działu korporacyjnego

- Wykaz kont bankowych znanego pracownika korporacji

- Dokumentacja produkcyjna rzadkiej szczepionki

- Dane pracowników podejrzewanych o szpiegostwo

- Teczki osobowe pracowników konkurencyjnej korporacji

- Zestaw przepustek wejściowych do arkologii

- Kompromitujące dane polityków

- Dane techniczne najnowszego produktu firmy

- Informacje o finansowaniu grup terrorystycznych

- Lista policjantów na usługach korporacji

- Lista urzędników Administracji na usługach korporacji

- Plany przejęcia kontroli nad gangami w danej dzielnicy

- Kontakty do osób/firm wynajmowanych do ‘mokrej roboty’

- Dokumentacja nielegalnych eksperymentów genetycznych

- Hasła do magazynu pełnego produktów korporacji

- Zlecenia transportu nieznanych materiałów do placówki badawczej

- Plany korporacyjnej placówki badawczej

Wojskowy

- Plany techniczne drona bojowego

- Kody wejściowe do bazy wojskowej

- Zdalne kody sterujące do myśliwca wojskowego

- Program deszyfrujący transmisje w sieci taktycznej

- Plany techniczne robota wojskowego

- Kody wejściowe do magazynu broni

- Przepustka do magazynu wojskowych cybermodów

- Dane adresowe ważnych dowódców wojskowych

- Dokumentacja produkcyjna wojskowych stymulantów

- Kody sterujące satelity wojskowego

- Zdjęcia z satelity pokazujące nielegalne placówki badawcze

- Lista szpiegów konkurencji w wybranej korporacji

- Rozkazy eksterminacji ludności w przypadku zagrożenia nieznaną chorobą

- Dokumentacja zabójczego wirusa hodowanego w laboratorium

- Plany rozmieszczenia głowic nuklearnych

- Zapisy rozmów ze spotkań zarządu wybranej korporacji

- Lista korporacyjnych SI postrzeganych jako zagrożenie

- Plany techniczne superlekkiego działka EMP

- Plany techniczne cyberkończyny z emiterem EMP

- Lista szpiegów wojskowych w korporacjach

SI

- Konstrukt (zapis osobowości) zmarłego celebryty

- Dane techniczne węzła Agencji Energii Atomowej

- Kody źródłowe innej SI

- Kody wejściowe do wszystkich systemów policyjnych

- Zestaw 1k6 potężnych wirusów komputerowych

- Hasło do węzła całkowicie odpornego na hakowanie

- Hasło do anonimowego konta z 1k20 tys. kredytów

- Procedura jednorazowego dostępu do dowolnego węzła w Infosferze

- Wirus, który na 1k20 minut wyłącza systemy bezpieczeństwa we wskazanym budynku

- Kody kontrolne automatycznego pojazdu wojskowego

- Kody kontrolne systemu komunikacji miejskiej

- Receptura na uzależniające stymulanty k10

- Kody międzykontynentalnej rakiety z głowicami jądrowymi

- Dane medyczne eksperymentu związanego z ludzką nieśmiertelnością

- Dane tajnej placówki badawczej hodującej ludzkie mutanty

- Wirus całkowicie blokujący transmisje wybranej sieci medialnej

- Tajne plany wojskowe dotyczące ataku na jedną z korporacji

- Dowody na to, że jedną z korporacji całkowicie zarządzają SI

- Plan ataku na Infosferę, który mają przeprowadzić zbuntowane SI

- Destrukcyjny wirus, natychmiastowo kasujący wszystkie dane na węźle, na którym go uruchomiono

Algorytmy podstawowe

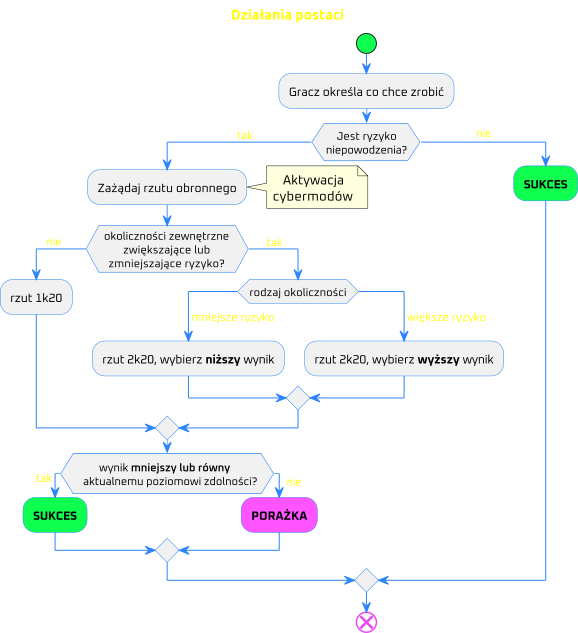

Akcja gracza

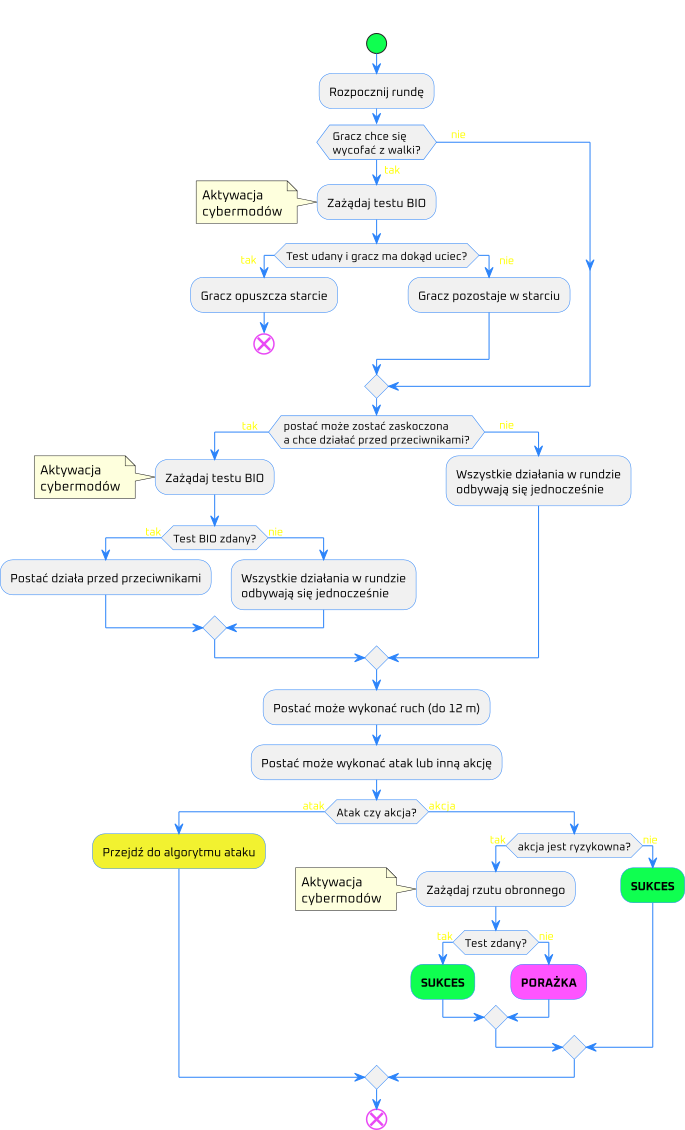

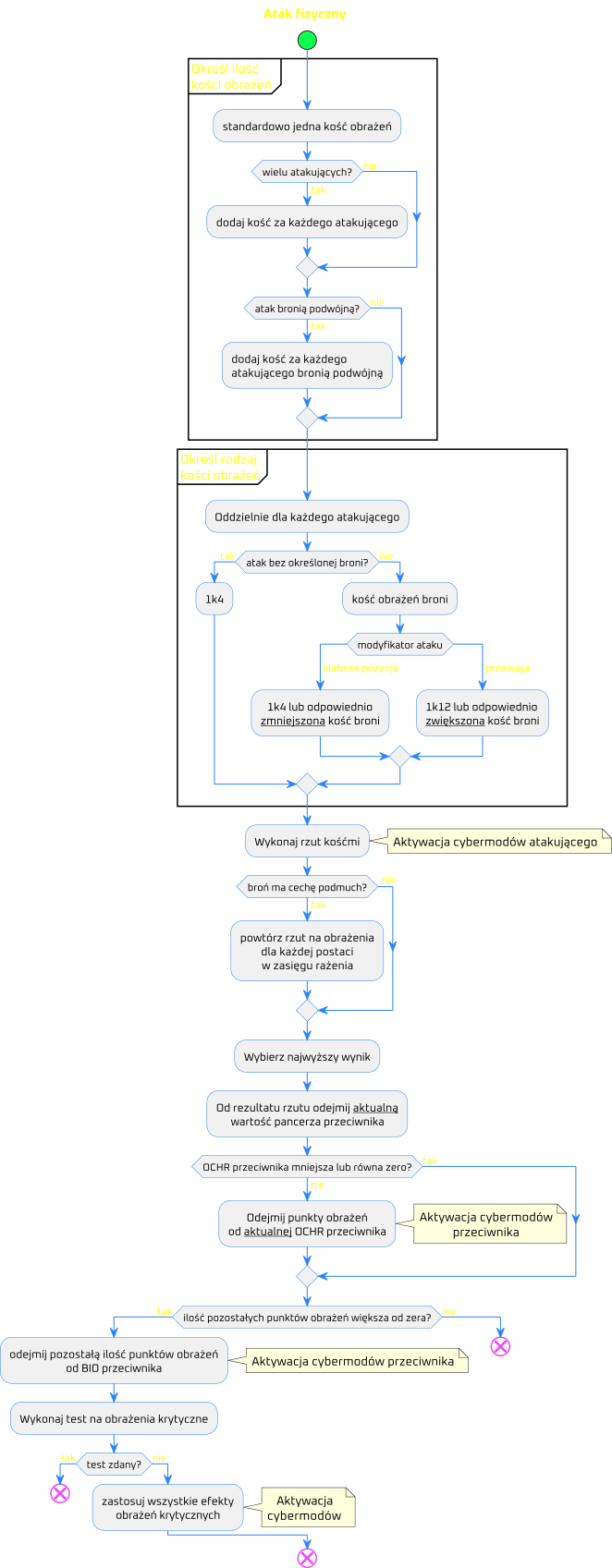

Walka fizyczna

Atak na węzeł w Infosferze

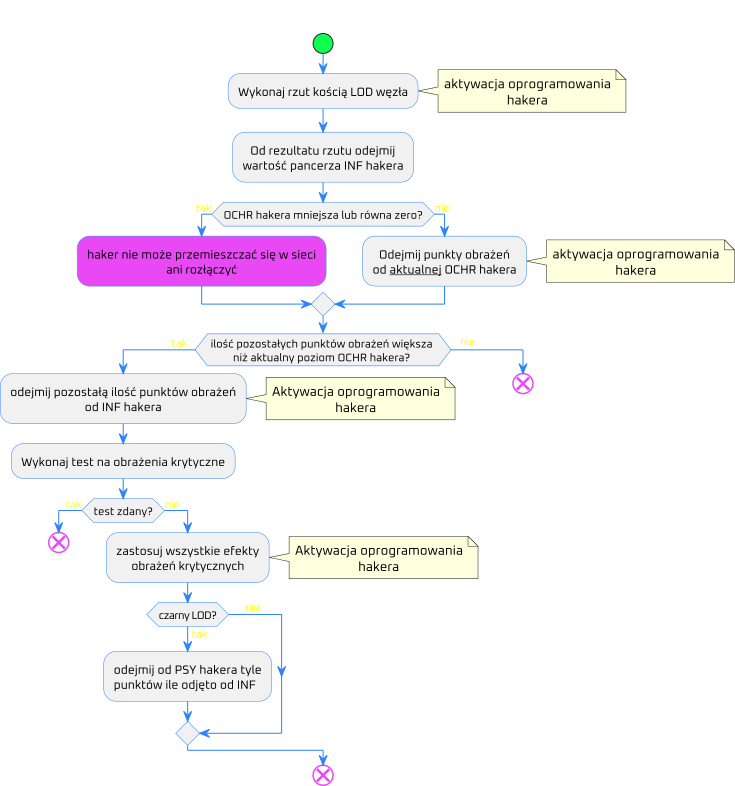

Atak LOD

Algorytmy dodatkowe

Kilka dodatkowym mechanizmów pozwalających rozbudować rozgrywkę w Infosferze.

Starcia pomiędzy hakerami

Podstawowa wersja gry zakłada, że hakerzy mogą atakować węzły w Infosferze oraz być atakowani przez Logiczne Oprogramowanie Defensywne. Co się jednak stanie, jeśli w sieci spotka się kilku hakerów stojących po przeciwnych stronach? Neuroprocesor daje hakerowi dużo większe możliwości operowania Infosferą ale jednocześnie naraża go na bezpośrednie ataki z sieci.

Istnieje możliwość zaatakowania jaźni hakera w podobny sposób jak to się dzieje z węzłami Infosfery. Akcję taką musi wykonać inny haker, nie może tego dokonać żadne oprogramowanie. Istnieją pogłoski, że niektórym SI również zdarzało się atakować bezpośrednio umysł człowieka.

Starcie odbywa się na zasadach identycznych jak w przypadku węzłów. Oponenci atakują za pomocą neuroprocesorów a obrażenia zadawane są najpierw w OCHR a potem INF przeciwnika. Ataki odbywają się jednocześnie. Zredukowanie OCHR hakera do zera lub poniżej oznacza, że druga strona może przejąć kontrolę nad bodźcami odbieranymi przez pokonanego na tyle rund ile wynosi jej aktualny INF. Przejęcie kontroli dotyczy jedynie sensorium hakera (wzrok, słuch, węch), nie obejmuje motoryki, czyli nie można sterować ciałem przeciwnika. Ale można za to całkowicie kontrolować jego postrzeganie.

Wspomaganie

Jeśli dwu lub więcej hakerów zechce skoordynować swoje działania podczas ataku na węzeł, ich działania rozliczane są podobnie jak wielu atakujących w regułach dotyczących walki. Rzuć wszystkimi kośćmi obrażeń i zachowaj jeden wybrany wynik. Różnica w stosunku do walki fizycznej (tam wybiera się najwyższy wynik) wynika z tego, że hakerzy mogą modyfikować efekt ataku za pomocą programów. W momencie rozliczania ataku, pod uwagę brane są tylko te programy, które aktywował właściciel wybranego rzutu.

Pasażerowie

Każdy haker może połączyć ze swoim neuroprocesorem dowolną ilość zwykłych urządzeń dostępowych. W ten sposób, osoby postronne, nie posiadające neuroprocesora, mogą mieć z nim stały kontakt a nawet obserwować jego poczynania w sieci. Nikt z pasażerów nie może jednak podejmować żadnej akcji w Infosferze, ich udział ogranicza się jedynie do biernej obserwacji lub komunikacji z hakerem.